Resumo

Os sistemas SCADA (Supervisory Control and Data Acquisition) são amplamente utilizados na automação e supervisão de processos industriais, incluindo redes elétricas inteligentes (Smart Grids). Entretanto, muitos protocolos que suportam esses sistemas foram concebidos em um contexto onde a segurança não era prioridade, resultando em vulnerabilidades exploráveis por agentes maliciosos. Este artigo apresenta uma análise crítica dos principais protocolos de comunicação empregados em ambientes SCADA, destacando suas fragilidades, vetores de ataque e estratégias de mitigação, com base nas melhores práticas internacionais.

1. Introdução

A digitalização de infraestruturas críticas trouxe eficiência, mas também riscos sem precedentes. O surgimento de ataques direcionados a sistemas SCADA evidenciou que a segurança de protocolos legados, como Modbus e DNP3, deve ser prioridade estratégica. Estudos como o NIST SP 800-82 (Guide to Industrial Control Systems Security) e a série IEC 62443 ressaltam a necessidade de controles robustos para proteger sistemas industriais contra ameaças cibernéticas avançadas.

2. Protocolos de Comunicação SCADA e Suas Vulnerabilidades

2.1 Modbus

Características:

- Protocolo criado em 1979.

- Comunicação em texto claro (ASCII ou TCP/IP).

- Sem criptografia ou autenticação nativa.

Vulnerabilidades:

- Interceptação de comandos.

- Injeção de pacotes falsos.

- Replay attacks.

Referência:

- IEC TR 62453-52-2.

- NIST SP 800-82.

2.2 DNP3

Características:

- Uso comum em redes elétricas.

- Capacidade de operar sobre TCP/IP ou serial.

Vulnerabilidades:

- Replay attacks.

- Desativação de autenticação.

- Falta de criptografia no DNP3 clássico.

Referência:

- IEEE Std 1815-2012.

- NISTIR 7628.

2.3 IEC 60870-5-104

Características:

- Ampla adoção na Europa.

- Baseado em TCP/IP.

Vulnerabilidades:

- Spoofing de pacotes.

- Injeção de comandos.

- Ausência de integridade de dados.

Referência:

- IEC 60870-5-104 Ed. 2.0.

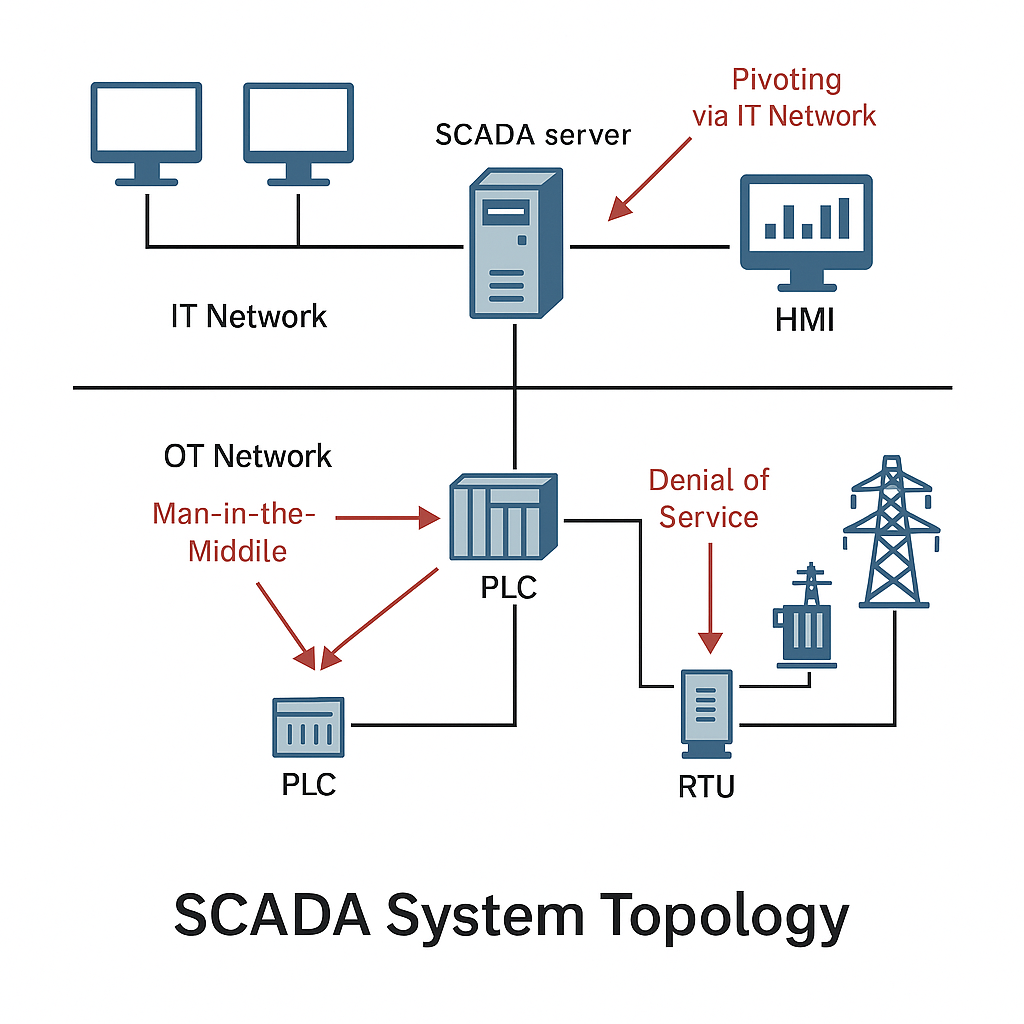

3. Principais Vetores de Ataque

- Reconhecimento (Scanning): Mapeamento de ativos com Nmap, Shodan, Nessus.

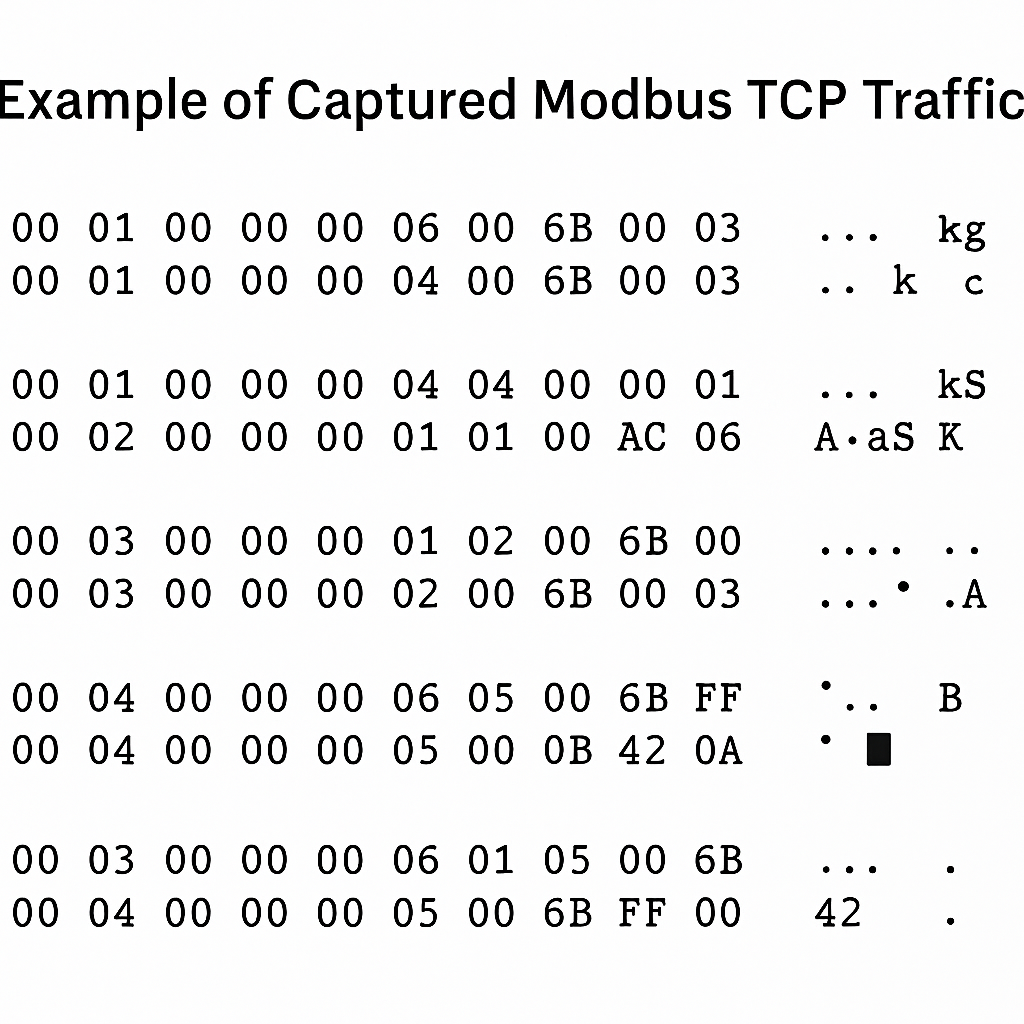

- Ataque Man-in-the-Middle: Captura e modificação de pacotes Modbus/TCP.

- DoS: Envio de pacotes malformed que derrubam RTUs.

- Ataques de Replay: Reexecução de comandos capturados.

- Pivoting via Rede IT: Comprometimento inicial em redes corporativas e movimento lateral.

4. Mitigações e Boas Práticas

- Segmentação de redes OT/IT.

- Implementação de firewalls industriais e IDS.

- Criptografia via VPNs ou TLS gateways.

- Autenticação multifator.

- Aplicação de patches em firmware e software de controladores.

- Adoção das diretrizes NIST e IEC.

5. Considerações Finais

A resiliência cibernética de infraestruturas críticas depende da modernização de protocolos e da aplicação rigorosa de controles de segurança. Investir na implementação das melhores práticas recomendadas por normativas internacionais é essencial para reduzir riscos e mitigar impactos de incidentes.

Referências

- NIST SP 800-82 Rev.2 – Guide to Industrial Control Systems Security.

- IEC 62443 – Industrial communication networks – IT security for networks and systems.

- IEEE Std 1815-2012 – Standard for Electric Power Systems Communications.

- NISTIR 7628 – Guidelines for Smart Grid Cybersecurity.

- SANS Institute – SCADA Security Resources.